آنها به جای حمله مستقیم، به سراغ وب سایت شرکتهای نرم افزاری میروند و منتظر میمانند تا اهداف مورد نظر، نسخههای آلوده به تروجان اپلیکیشنهای مجاز و قانونی را دانلود کنند.

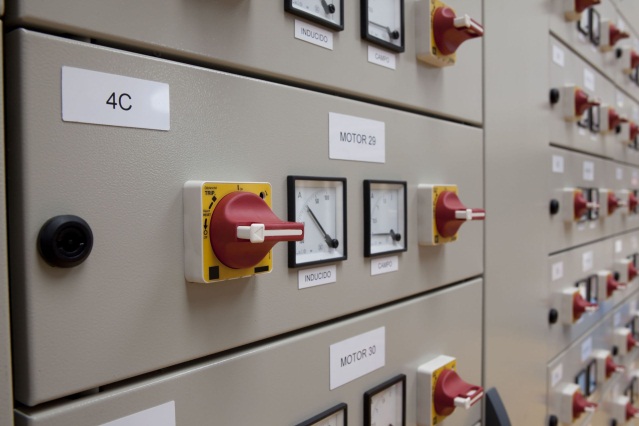

بنا بر گزارش روز سه شنبه محققان آنتی ویروس F-Secure، این شیوه ای است که گردانندگان بدافزار Havex برای حمله ویرانگرشان مورد استفاده قرار داده اند. طی چند ماه گذشته این گروه بدافزاری علاقه ویژه ای به انواع مختلف سیستم های کنترل صنعتی (لینک) نشان داده اند. این سیستم ها به طور گسترده ای برای خودکار سازی هر چیزی (از کلیدهای برق ایستگاه ها تا تجهیزات حساس نیروگاه های هسته ای) مورد استفاده قرار می گیرند.

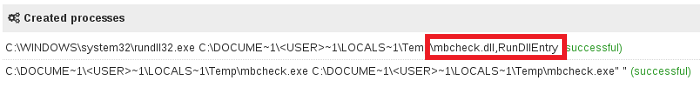

در این میان گردانندگان بدافزار علاوه بر استفاده از کانال های معمول آلوده سازی، همچون ایمیل های اسپم، تکنیک جدیدی را هم به مجموعه کارهای شان افزوده اند که شامل جایگزینی فایل های نصب معمولی اپلیکیشن های متفرقه با نسخه های آلوده شده آنها است که به راحتی یک تروجان با کنترل از راه دور را به همراه نرم افزار معمولی روی کامپیوتر شرکتهای مورد نظر نصب می کنند.

داوید هنتونن و آنتی تیکانن از محققان اف سکیور می گویند «به نظر می رسد که مهاجمان با استفاده از ضعف های امنیتی نرم افزارهای موجود در سایت های اینترنتی و جایگزینی نسخههای عادی برنامه ها که برای کاربران عرضه شده، آلوده سازی را انجام می دهند. تحقیقات ما نشان داد که ۳ سایت عرضه کننده نرم افزار به همین شکل آلوده شده اند. پکهای نصب نرم افزار موجود در این سایت ها به تروجان کنترل از راه دور Havex RAT آلوده شده بودند. البته باید انتظار داشت که نمونه های بسیار بیشتری از چنین آلودگی را در سایتهای دانلود نرم افزار پیدا کنیم.»

سایتهای آلوده شده متعلق به شرکت های فعال در زمینه توسعه نرم افزارهای مورد استفاده صنایع بوده اند. دو تا از این شرکت ها در زمینه تامین نرم افزارهای مدیریتی کنترل از راه دور مورد استفاده در سیستم های صنعتی فعالیت دارند و سومی هم مشغول تامین دوربین های صنعتی فوق دقیق و نرم افزارهای آنها است. این شرکت ها که نامی از آنها به میان نیامده در کشورهای آلمان، بلژیک و سوئیس مشغول فعالیت هستند. همچنین اهداف مورد حمله با این شیوه بیشتر در آمریکا و اروپا قرار داشته اند.