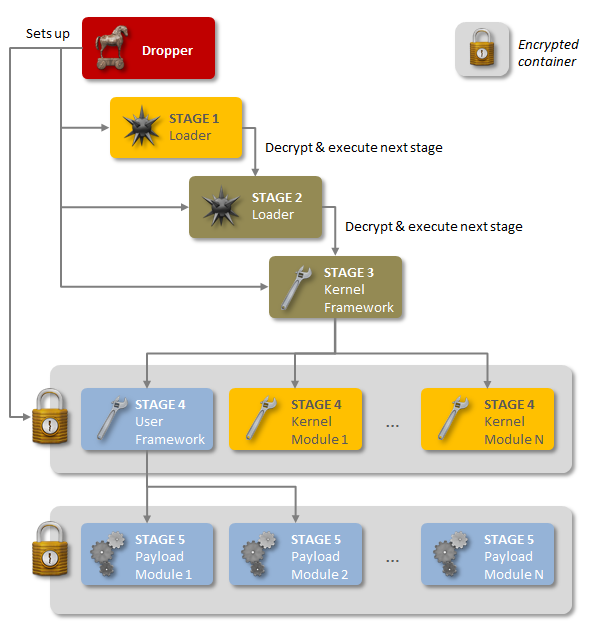

محققان معتقدند این بدافزار بسیار پیچیده است و ساختار آن، درجهای از مهارت فنی را نشان میدهد که به ندرت با آن مواجه میشوند. این بدافزار با مهارت خاصی برای جاسوسی از سیستمهای کامپیوتر سراسر جهان طراحی شده و اثری از خود باقی نمیگذارد. برنامهنویسان این بدافزار زمان بسیاری صرف کردهاند تا رد آن را بپوشانند. این برنامهنویسان از چند لایه رمزگذاری پیچیده استفاده کردهاند تا فعالیتهای جاسوسی این بدافزار را مخفی کنند. با این که محققان شرکت Symantec وجود این بدافزار را بر روی دستگاههای مشتریان اثبات کردهاند، اما مجبور شدند کل پکیج نمونه فایلها را رمزگشایی کنند تا بفهمند این بدافزار چه میکند.

۷۵ درصد حملات این بدافزار شرکتهای ارائهدهنده اینترنت و اپراتورهای مخابرات را در برمیگیرد. معمولاً هدف از این حملات به دست آوردن اطلاعات این شرکتهای تجاری کوچک و کاربرانی است که از خدمات آنها استفاده میکنند. فرودگاهها، تأسیسات انرژی، آژانسهای تحقیقاتی و هتلها نیز مورد هدف این گونه حملات قرار گرفتهاند.

همانطور که حدس میزنید، بدافزاری با این پیچیدگی تنها برای سرقت اطلاعات کارتهای بانکی طراحی نشده است. پیچیدگی نرمافزار و هدفهای آن، نشان میدهد که این بدافزار از سوی دولت یکی از کشورها طراحی شده است. در واقع، محققان میگویند این بدافزار شباهت بسیاری با کرم Stxnet دارد که برای خراب کردن برنامه هستهای ایران طراحی شده بود. همچنین حائز اهمیت است بدانید متخصصانی که این بدافزار را شناسایی کردند، Stuxnet را نیز شناسایی کرده بودند. گمان میرود آمریکا، اسرائیل و چین از جمله کشورهایی هستند که بودجه و تخصص طراحی و اجرای چنین حملاتی را دارند.

هر کشوری که این بدافزار را طراحی کرده است، احتمالاً این یکی از ابزارهای جاسوسی ابتدایی آن کشور در سراسر جهان محسوب میشود. یکی از رفتارهای منحصربهفرد این بدافزار، قابلیت سفارشیسازی آن است. پکیجهای مختلف میتوانند داخل بارهایی ساخته شوند که سیستمهای کامپیوتری را آلوده میکند. یکی از ابزارهای این بدافزار، قابلیت کنترل از راه دور موس و کیبورد، عکس گرفتن از صفحه، ثبت کلیدهای فشرده شده بر روی کیبورد و فعالیتهای اینترنتی و بازیابی فایلهای پاکشده را دارد. همچنین جاسوسان میتوانند قابلیتهای خاصتری را برای نظارت بر تأسیسات انرژی یا سیستمهای مخابراتی طراحی کنند.

آنچه هنوز مشخص نیست این است که این بدافزار چگونه حمله میکند. در یکی از سیستمهای آلوده، این بدافزار از طریق یکی از نقاط ضعف ناشناخته Yahoo Messenger استفاده کرده و حمله کرده است؛ اما محققان فکر میکنند این بدافزار میتواند از نسخههای جعلی وبسایتها یا اپلیکیشنهای مشهور استفاده کرده و به سیستمهای کامپیوتری دسترسی یابد.

با این حال الگوی این حملات نشان میدهند که این بدافزار چندین سال مورد استفاده قرار گرفته است. یکی از محققان میگوید: «این بدافزار از سال ۲۰۰۸ و شاید ۲۰۰۶، مشغول جاسوسی بوده است». هنوز جزئیات زیادی از این بدافزار در دسترس نیست، اما با توجه به انتشار خبر وجود چنین بدافزار قدرتمندی، احتمالاً در روزهای آینده جزئیات بیشتری منتشر خواهد شد.

پریا اقدامی